por amger:pro | Consultoría IT360, Microsoft 365

En el vertiginoso mundo de los negocios modernos, el trabajo remoto ha dejado de ser una opción para convertirse en una necesidad. La pandemia global ha redefinido la manera en que operamos, llevando a una transición hacia el trabajo desde cualquier lugar. Con esta nueva normalidad, surgen desafíos significativos para las pequeñas y medianas empresas, especialmente en lo que respecta a la seguridad cibernética.

A medida que los empleados, clientes y socios se dispersan geográficamente y realizan sus actividades desde sus hogares, el uso de dispositivos y redes personales para acceder a datos empresariales se ha vuelto omnipresente. Sin embargo, este cambio hacia un entorno de trabajo distribuido también ha ampliado los riesgos de seguridad, con el aumento alarmante de los ciberataques.

Según una encuesta de Gartner, Inc., el 74% de las empresas planean mantener parte de su fuerza laboral trabajando de forma remota de manera permanente después de la pandemia. Este cambio implica una serie de desafíos fundamentales para las pequeñas y medianas empresas, que a menudo carecen de los recursos y la experiencia necesarios para enfrentar estas amenazas.

¿Cuáles son los retos a los que se enfrentan pequeñas y medianas empresas?

En este contexto, surge una serie de preguntas prioritarias para los propietarios de negocios:

¿Cómo garantizamos la productividad y la conexión entre empleados, clientes y socios, independientemente de su ubicación geográfica?

¿Cómo podemos ayudar a los empleados a mantenerse seguros ante el aumento de los ataques de phishing y ransomvare?

Ante el aumento de los riesgos de seguridad en un entorno de trabajo distribuido, ¿cómo protegemos nuestros datos y los dispositivos de nuestros empleados?

¿Cómo evitamos que los archivos corporativos se queden en los dispositivos personales de los empleados, especialmente si un empleado deja la empresa?

¿Existe una forma más fácil para que los empleados accedan de forma segura a las aplicaciones locales?

¿Cómo habilitamos una buena experiencia de escritorio remoto?

¿Cómo podemos gestionar eficazmente los costos en un momento de incertidumbre económica?

Proteger tu negocio contra ciberataques puede parecer una tarea desalentadora, pero Microsoft 365 Business Premium ofrece una solución integral que combina capacidades avanzadas de seguridad con herramientas de productividad y colaboración diseñadas para funcionar desde cualquier lugar.

Proteger tu negocio contra ciberataques puede parecer una tarea desalentadora, pero Microsoft 365 Business Premium ofrece una solución integral que combina capacidades avanzadas de seguridad con herramientas de productividad y colaboración diseñadas para funcionar desde cualquier lugar.

Beneficios de Microsoft 365 Business Premium para tu empresa

Aquí hay cinco formas en que Microsoft 365 Business Premium puede beneficiar a tu empresa:

- Comunicación y Colaboración sin Esfuerzo: Con Microsoft Teams, tus empleados pueden colaborar en tiempo real a través de chat, reuniones en línea y coautoría de documentos, todo en un solo lugar conveniente.

- Protección contra Acceso no Autorizado: La autenticación multifactor avanzada y las políticas de acceso condicional ayudan a garantizar que solo las personas autorizadas tengan acceso a los datos de la empresa, protegiéndote contra ataques de phishing y robo de contraseñas.

- Protección de Datos Confidenciales: Las capacidades de protección de la información de Microsoft 365 Business Premium cifran el correo electrónico y protegen contra el acceso no autorizado, garantizando la seguridad de la información sensible de tu empresa.

- Protección de Datos en Dispositivos Personales: Microsoft 365 Business Premium previene que archivos de trabajo confidenciales se guarden en ubicaciones personales inseguras, asegurando que los datos empresariales estén protegidos incluso en dispositivos personales de los empleados.

- Facilidad de Uso y Rentabilidad: Microsoft 365 Business Premium es una solución rentable y fácil de usar que permite habilitar el trabajo seguro desde cualquier lugar, minimizando costos y complejidades.

En resumen, la suscripción Microsoft 365 Business Premium ofrece una solución completa para proteger tu negocio contra ciberataques, disponer de herramientas de productividad y colaboración y habilitar el trabajo desde cualquier lugar de forma segura.

Pregúntanos sin compromiso sobre cómo Microsoft 365 puede adaptarse a las necesidades y tamaño específico de tu negocio, asegurando el trabajo de tus empleados desde cualquier lugar. No dudes en programar una consulta gratuita con uno de nuestros consultores en amger:pro para explorar las opciones de suscripción que mejor se ajusten a tu empresa.

por Jordi Humet | Consultoría IT360, Microsoft 365

Cómo bien es sabido, uno de los problemas de seguridad conocidos más importantes es la suplantación de usuarios.

La “suplantación de usuarios” es la capacidad de un hacker para obtener las credenciales de un usuario con el fin de dañar a ese usuario y sus conocidos. Desde el cifrado del disco duro, a la captura de datos financieros, el envío de virus a otros conocidos,.. la lista es muy larga.

A raíz de la pandemia y la necesidad de implantar el teletrabajo de forma extendida, cada vez más organizaciones trabajan y comparten información confidencial desde la nube, por lo que capturar las credenciales de un usuario pondría en riesgo la información corporativa.

Por ello, además de seguir unas directrices básicas en cuanto a ciberseguridad, recomendamos a todos nuestros clientes y usuarios de Microsoft 365 que activen medidas de seguridad razonables que permitan el acceso a un nivel de control más alto de los datos personales y corporativos.

Una de las ventajas de disponer de los servicios de Microsoft 365 es su Sistema Multifactor (MFA), como ocurre en otras aplicaciones como Gmail, Facebook, etc. que también incorporan sistemas de doble autenticación.

¿Cómo afecta el MFA al usuario de Microsoft 365?

Una vez el administrador de correo active el sistema MFA para todos los usuarios de Microsoft 365 de la organización, la primera vez que el usuario se conecte, deberá completar algunos datos de contacto adicionales: teléfono móvil, tal vez un segundo correo electrónico de contacto,… y finalmente se le preguntará si desea hacer el MFA a través de una aplicación instalable en su móvil, llamada Microsoft Authenticator (opción recomendada).

Pasos a seguir para habilitar la autenticación MFA

En el siguiente enlace se encuentran los pasos a seguir para configurar la información de seguridad inmediatamente después de iniciar sesión con su cuenta profesional: Configuración de la información de seguridad desde un mensaje de inicio de sesión.

Después de registrar estos datos, cada vez que acceda a una herramienta relacionada con su usuario de Microsoft 365, se le pedirá que compruebe la acción.

Algunos ejemplos:

- Cuando utilice la computadora de un tercero y desee leer su correo electrónico. El primer paso será acceder a WebOutlook y poner su credencial que el sistema comprobará a continuación a través de un SMS o desde la aplicación móvil, dependiendo de la opción de autenticación que haya elegido.

- Cuando configure su Outlook, la primera vez que verifique al usuario, le solicitará autenticación. Posteriormente, cuando Outlook se abra de nuevo, ya no solicitará dicha verificación.

- Si su equipo es un equipo de confianza y le ha dicho a su navegador que guarde sus credenciales, ya no le pedirá la verificación de su usuario.

- Cuando configure los equipos por primera vez, le pedirá la verificación, después ya no lo solicitará.

¿Qué ventajas ofrece la activación del MFA?

Bueno, si por error ha caído en una trampa y ha dado a conocer sus credenciales, no podrán usarla porque no podrán omitir la verificación de MFA del usuario.

En caso de extravío o hurto, quiénes disponen de las licencias Microsoft 365 Premium, pueden además realizar un encriptado a distancia o un borrado de datos de su equipo: portátil, dispositivo móvil, tablet, Mac, etc.

Sabemos que al principio puede resultar una molestia para el usuario, pero este sistema es una buena manera de garantizar la integridad de los datos personales y los de la organización.

Más información sobre la Autenticación multifactor (MFA) – Microsoft Security

.

Si necesitas soporte para implementar Microsoft 365 o su sistema de autenticación Multifactor MFA, contáctanos y te ayudaremos.

Consulta a un especialista

Volver

Economista, Consultor Cloud & Business Intelligence | ETL | DataWarehouse ★ Azure & AWS Architect ★ Microsoft Partner

Apasionado de la Inteligencia Artificial, el Machine Learning y todo aquello que conlleve analizar, conectar o extraer información de soluciones empresariales y/o bases de datos (SQLServer, MySQL, Oracle, Access, Excel…. ) y cualquier otra plataforma sobre la que poder indagar , exprimir o visualizar información (PowerBI, Tableau, Qlik Sense, PowerPivot…).

Certificado por Microsoft como Silver Partner Small and MidMarket Cloud Solutions, experto en Cloud Computing, Transformación Digital, Analítica Big Data, Business Intelligence y seguridad informática.

por amger:pro | Consultoría IT360, M365 actualizaciones, Microsoft 365, Noticias

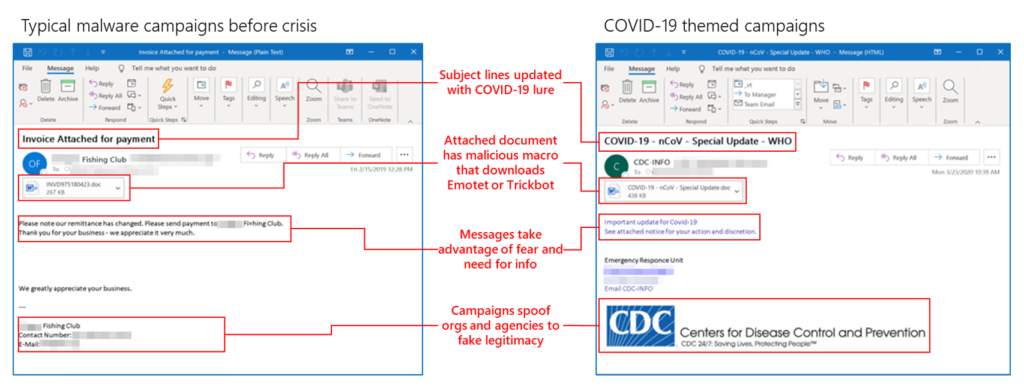

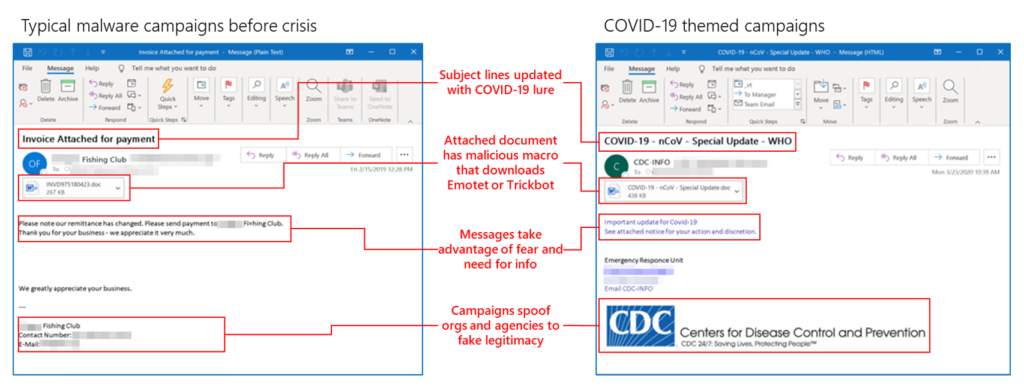

Según un comunicado reciente de Microsoft, millones de usuarios de Office 365 sufrieron ataques de phishing en una sola semana. Los hackers, que «adaptaron» el contenido de su phishing durante la pandemia, trataron de defraudar a usuarios de 62 países desde diciembre pasado mediante correos electrónicos maliciosos.

Recientemente, Microsoft ha podido interrumpir el ciberataque a través de una sentencia judicial que le ha permitido tomar el control de los dominios utilizados por los ciberdelincuentes y evitar que sigan utilizándolos para sus fechorías.

Los hackers se hacían pasar por compañeros de trabajo y otros remitentes de confianza, enviando correos electrónicos a los usuarios de Office 365 con archivos adjuntos que, al hacer clic, solicitaban a los usuarios que concedieran acceso a una aplicación web que se asemejaba a las utilizadas por las compañías atacadas. Sin embargo, en este caso, las aplicaciones eran malintencionadas y daban acceso a los ciberatacantes. Con esta técnica, intentaron obtener acceso al correo electrónico de los clientes, listas de contactos, documentos confidenciales y otra información valiosa para las compañías.

En la primera parte de la campaña de piratería, los archivos adjuntos tenían títulos relacionados con informes estándar de la compañía (resumen trimestral de cuentas, cuentas de explotación,… ). Sin embargo, los piratas informáticos renovaron recientemente sus esfuerzos de phishing utilizando nombres de archivos adjuntos relacionados con la pandemia como COVID-19, según informaba Microsoft en este otro artículo donde hacía la siguiente comparativa de contenidos:

Tal y cómo comentábamos en nuestro artículo de recomendaciones de ciberseguridad en época de coronavirus, se confirma que los ataques de phishing con temática “Coronavirus” se han vuelto muy generalizados y en los últimos meses incluso los gobiernos están advirtiendo sobre su creciente uso. Por ejemplo, en marzo, el número de intentos de correos electrónicos de phishing enviados por delincuentes se cuadruplicó, según informó la empresa de ciberseguridad FireEye. En esta primavera, un aluvión de intentos de piratería están atacando a los trabajadores remotos, tratando de beneficiarse de la situación provocada por la pandemia.

Por su parte, Microsoft no ha cuantificado cuántos usuarios recibieron correos electrónicos de phishing ni cuántos fueron engañados al abrir los archivos adjuntos. Tampoco ha informado sobre posibles sospechosos de esta campaña más allá de descartar la posibilidad de que los hackers fueran patrocinados por un estado.

¿Cómo protegerte contra el phishing?

Aquí, como en la mayoría de casos, aplica el refrán «más vale prevenir que curar», por lo que nuestra principal recomendación sería no abrir nunca correos de remitentes desconocidos, ni clicar enlaces sospechosos o abrir ficheros adjuntos. En esta infografía encontrarás un resumen de algunas recomendaciones básicas para proteger tus equipos y dispositivos móviles.

Como usuario de Office 365, nuestras recomendaciones de seguridad son:

- Habilitar la autenticación multifactor (MFA) en todas las cuentas de correo electrónico comerciales y personales. De esa forma, al iniciar sesión en Microsoft 365 con tu nombre y contraseña, se requerirá de un segundo paso de verificación mediante un código de seguridad que recibirás por SMS en tu teléfono móvil o en la aplicación de autenticación de Microsoft (Microsoft Authenticator), según cómo lo configure el administrador de vuestras cuentas de Microsoft.

- Detectar esquemas de phishing y protegerse de ellos, como por ejemplo: te solicitan información personal desde una fuente desconocida, que verifiques información de tu cuenta con la amenaza de suspenderla, que vendas algún artículo con una promesa de pago mucho mayor del valor del mismo, donaciones, etc., e incluso recibir mensajes de advertencia sobre phishing, podría resultar un posible esquema de ciberataque

- Habilitar alertas de seguridad sobre enlaces o archivos de sitios web sospechosos

- Revisar cuidadosamente las reglas de reenvío de correos electrónicos para detectar cualquier actividad sospechosa

¿Qué hacer si eres víctima de un ciberataque?

Desgraciadamente, es más común de lo que pensamos encontrarnos en esta situación. De hecho, nuestra experiencia nos ha llevado a tener que aplicar los siguientes pasos tras un ciberataque a uno de nuestros clientes, siendo el correo de uno de sus directivos uno de los principales infectados hace algunos meses. Tanto él como otros empleados expandieron sin saberlos correos electrónicos maliciosos al resto de la plantilla desde su cuenta de correo profesional. Las acciones que realizamos fueron:

- Como administradores de las cuentas de Microsoft, modificamos las contraseñas de todos los usuarios rápidamente, hubieran abierto o no los correos maliciosos.

- Una vez identificado el correo malicioso, eliminamos los mensajes de las cuentas de todos los usuarios, incluidas las carpetas de correo no deseado y de correo eliminado o papelera.

- Revisamos las reglas de reenvío de correos electrónicos de todos los usuarios por si los hackers hubieran incorporado alguna automatización que continuara expandiendo el ataque.

- Activamos el sistema de autenticación multifactor (MFA) para todos los usuarios, facilitándoles las instrucciones de uso para que iniciaran sesión de forma segura.

Conclusión:

No bajes la guardia y ante cualquier sospecha, sigue nuestras recomendaciones de seguridad. Si crees que tus sistemas pueden ser vulnerables, podemos ofrecerte atención remota y realizar una auditoria de seguridad. Contáctanos y te informaremos.

Consulta a un especialista

Volver

por Jordi Humet | Consultoría IT360, Tecnología

Se ha detectado que existen cibercriminales que aprovechan la situación tan excepcional que estamos viviendo de confinamiento a raíz del coronavirus. Como estamos más horas conectados a la red desde casa, somos más vulnerables a los ciberataques.

¿Qué técnicas de ciberataque utilizan?

Algunas de sus técnicas pueden ser:

- desde ataques por email con malwares (archivos que infectan nuestro ordenador o dispositivo móvil) relacionados con el Covid-19 que llevan a enlaces de descarga o incluyen ficheros adjuntos con recomendaciones o noticias sobre la pandemia;

- desde Apps supuestamente informativas sobre la crisis para descargar desde dispositivos móviles;

- o bien con llamadas telefónicas, habitualmente en inglés, haciendo creer que son los servicios técnicos de alguna gran compañía como Microsoft y que solicitan credenciales o piden que instalemos un software para garantizar la conectividad en estos días de tanto tráfico en red, etc.

¿Qué acciones recomendamos?

Desde amger:pro seguimos trabajando para protegerte a ti y a tus equipos de este tipo de situaciones y, por ello, compartimos algunas recomendaciones para que estés alerta:

Es importante no bajar la guardia, especialmente en estas circunstancias de desconcierto, pues es cuando más oportunidades tienen los cibercriminales para hacer sus fechorías.

En caso de dudar si tus sistemas pueden ser vulnerables, podemos ofreceros atención remota y ayudaros mediante una auditoria de seguridad, proporcionar antivirus, antiramsomware, conexión remota segura para la empresa y vuestros colaboradores, certificados SSL, gestión de firewalls, etc.

Contáctanos y te informaremos.

Puedes descargar la infografía aquí.

Consulta a un especialista

Volver

Economista, Consultor Cloud & Business Intelligence | ETL | DataWarehouse ★ Azure & AWS Architect ★ Microsoft Partner

Apasionado de la Inteligencia Artificial, el Machine Learning y todo aquello que conlleve analizar, conectar o extraer información de soluciones empresariales y/o bases de datos (SQLServer, MySQL, Oracle, Access, Excel…. ) y cualquier otra plataforma sobre la que poder indagar , exprimir o visualizar información (PowerBI, Tableau, Qlik Sense, PowerPivot…).

Certificado por Microsoft como Silver Partner Small and MidMarket Cloud Solutions, experto en Cloud Computing, Transformación Digital, Analítica Big Data, Business Intelligence y seguridad informática.

por Web Media | Consultoría IT360, Noticias, Tecnología

Además de las recomendaciones que hicimos en nuestro artículo sobre cómo protegerse del Ramsomware, ahora te presentamos las características de seguridad que obtendrás al actualizar tu Windows 10, sin tener que preocuparte por nada porque siempre estarás protegido con la versión Windows más segura hasta la fecha.

Protección contra Ransomware

El antivirus de Windows Defender cuenta ahora con características de protección específicas contra aplicaciones malintencionadas y amenazas como WannaCry y otros ataques de Ransomware.

Protección desde la nube

Recibirás las últimas definiciones desde la nube para que puedas proteger tu dispositivo en cualquier momento y en cualquier lugar.

Protección contra virus en tiempo real

Analiza y protege tu dispositivo contra cualquier amenaza en tiempo real, como virus y spyware, en el correo electrónico, las aplicaciones, la nube y la Web.

Windows 10 ofrece medidas de seguridad completas, integradas y continuas en las que puedes confiar, incluido el Antivirus de Windows Defender y el firewall, diseñado para impedir que los hackers y el software malintencionado obtengan acceso a tu dispositivo a través de una red o Internet, entre otras.

Si te mantienes actualizado, te asegurarás de disponer de las últimas características y medidas de protección, sin ningún coste adicional.

¿Cómo actualizo a Windows 10?

La forma más sencilla de realizar la actualización es desde el mismo “Obtén Windows 10” que Microsoft ha implementado para equipos con Windows 7 y Windows 8.1 y que podrás ver mediante un aviso en la barra de tareas de tu equipo.

Cuando la actualización esté lista, se te pedirá elegir una hora para instalarla. Una vez instalada, el dispositivo ejecutará Windows 10, versión 1709. Para saber qué versión de Windows 10 ejecuta el dispositivo actualmente, selecciona el botón Inicio y después selecciona Configuración > Sistema > Acerca de.

Si quieres instalar la actualización ahora, ve al sitio web de Descarga de software de Microsoft y selecciona Actualizar ahora. Antes de hacerlo, tendrás que asegurarte de que el dispositivo está actualizado. Selecciona el botón Inicio y luego selecciona Configuración > Actualización y seguridad > Windows Update. Selecciona Buscar actualizaciones. Si las actualizaciones están disponibles, instálalas.

¿Cómo mantener tu equipo actualizado y protegido?

Para ponértelo más fácil, no tienes que hacer nada: por defecto, Windows 10 recibe las actualizaciones de manera automática y se descargarán e instalarán automáticamente cuando estén disponibles. Obtendrás las últimas mejoras de seguridad que te ayudarán a garantizar que siempre estés protegido. Para versiones anteriores, recomendamos que actives las actualizaciones automáticas.

En caso que prefieras que te ayudemos a realizar tu actualización a Windows 10, contacta con nosotros y estaremos encantados de atenderte.

Recuerda, tu seguridad y tranquilidad también es la nuestra.

P.D. Si quieres saber más sobre cuáles son los retos de seguridad a los que se enfrenta tu negocio actualmente, mira este vídeo sobre lo que Microsoft está haciendo para incrementar tu protección.

Volver

Proteger tu negocio contra ciberataques puede parecer una tarea desalentadora, pero Microsoft 365 Business Premium ofrece una solución integral que combina capacidades avanzadas de seguridad con herramientas de productividad y colaboración diseñadas para funcionar desde cualquier lugar.

Proteger tu negocio contra ciberataques puede parecer una tarea desalentadora, pero Microsoft 365 Business Premium ofrece una solución integral que combina capacidades avanzadas de seguridad con herramientas de productividad y colaboración diseñadas para funcionar desde cualquier lugar.